L’authentification AD peut avoir plusieurs avantages.

- Séparer les comptes des différents administrateurs, afin de mieux tracer qui fait quoi.

- Gérer facilement depuis l’AD qui a accès aux serveurs ESXi, voire à tel ou tel ESXi.

- Garder la possibilité de se connecter avec des droits d’administration en cas de perte du mot de passe root. Il est même possible de connecter le vCenter à l’AD après avoir perdu le mot de passe root, pour peu que l’ESXi soit géré par le vCenter.

L’authentification AD existait déjà bien avant vSphere 6.5, mais je n’avais pas encore d’article sur le sujet, donc c’est l’occasion d’en écrire un.

Il n’y a rien de difficile, et la procédure est très intuitive.

Le seul point qui ne s’invente pas est le groupe AD qui sera pris en compte par les ESXi pour l’authentification, et la modification de celui-ci si nécessaire.

Les groupes AD

C’est le seul point qui n’est pas intuitif et qu’il faut connaître.

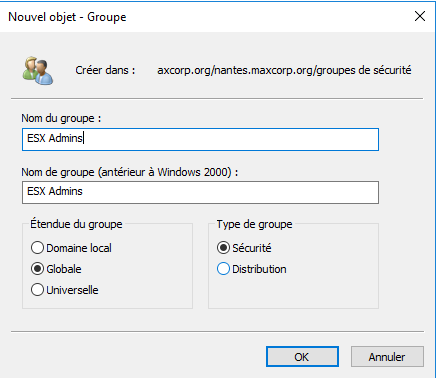

Par défaut, c’est le groupe « ESX Admins » de l’AD qui recevra les droits d’administration. Il faut donc créer ce groupe global de sécurité…

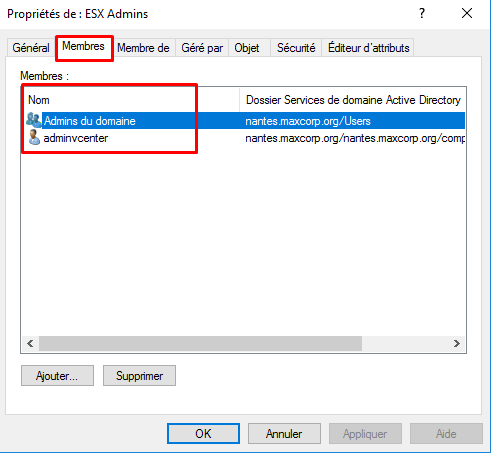

…et y ajouter les membres qui auront le droit de gérer les ESXi.

Pour un ESXi donné, il est possible de changer le groupe par défaut. On peut donc avoir certains ESXi gérés par un groupe, et d’autres gérés par un autre groupe. Voire même chaque ESXi géré par son propre groupe AD indépendant des autres.

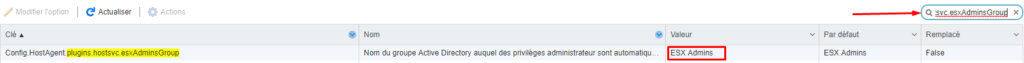

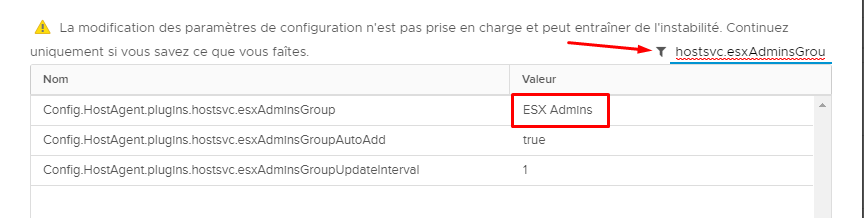

Aussi bien via l’ESXi directement que via le vCenter, il faut aller dans les paramètres avancés et chercher la clé plugins.hostsvc.esxAdminsGroup qui est par défaut à ESX Admins.

ESXI :

vCenter :

Changer la valeur permet de changer le nom du groupe qui sera cherché par l’ESXi au moment de l’authentification. Ici, j’ai mis un groupe au nom de l’ESXi pour gérer les accès de façon différenciée sur chaque ESXi.

Exemple : esxi1_admins (pour votre serveur 1), esxi2_admins (pour votre serveur 2) etc.

Connection de l’ESXi à l’AD

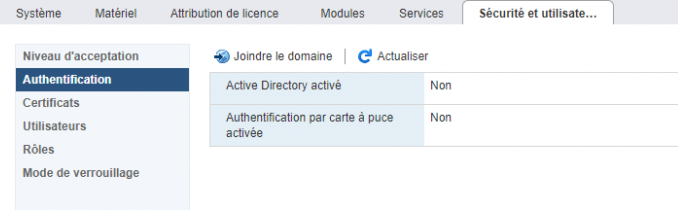

Directement sur l’ESXi, aller dans Gérer et Sécurité et utilisateurs.

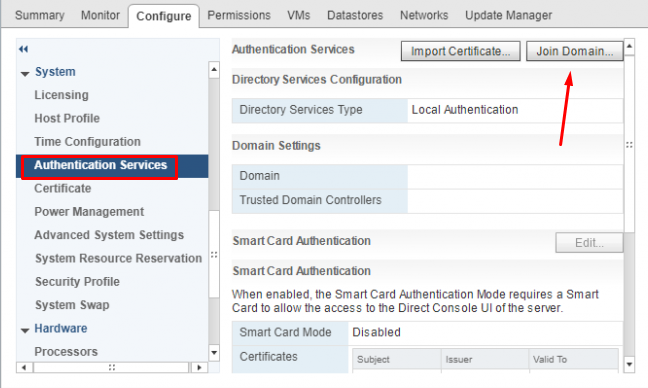

Depuis le vCenter, se positionner sur l’ESXi, aller dans l’onglet Configure, et dans la section System choisir AuthenticationServices.

ESXI :

vCenter :

Il suffit alors de cliquer sur le bouton Joindre un Domaine…

Saisir un compte de l’AD disposant des droits nécessaire pour rattacher un ordinateur au domaine ( de préférence un compte de services). Et de valider.

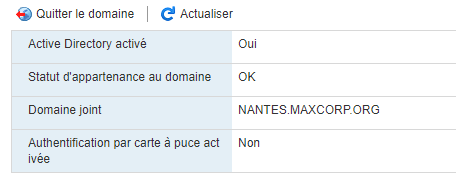

Ca y est, l’ESX est rattaché à l’AD.

Il est alors possible de se connecter à l’ESXi avec un compte AD, via NetbiosDomainName\User, User@Domain.fqdn, ou même tout simplement User sans préciser le domaine.

Attention, en SSH, il n’est pas possible de se connecter simplement par le username AD.

Il faut soit se connecter en soit via NetbiosDomainName\User soit via User@Domain.fqdn.